Symantec und Norton – Kritische Lücke gefährdet Antiviren-Produkte

19.05.2016 – Neuigkeiten zu diesem Thema:

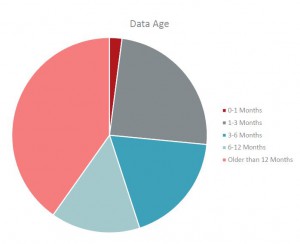

Laut Symantec wurde der Bug mittels LiveUpdate gefixt. Bitte stellen Sie sicher, dass Ihre Virendefinition aktuell ist. Sollten Sie Hilfe benötigen, melden Sie sich bitte unter support@i-tresor.de

,,Ein gefährlicher Bug in der Scan Engine von Symantec zieht weite Kreise und bedroht alle Symantec- und Norton-Produkte auf allen Plattformen, warnt ein Sicherheitsforscher“

Im Kern der Scan-Engine von Symantec zum Aufspüren von Computer-Schädlingen klafft unter anderem eine kritische Sicherheitslücke. Davon sind dem Sicherheitsforscher und Entdecker der Schwachstellen Tavis Ormandy zufolge alle Antiviren-Anwendungen von Symantec betroffen.

Da die Engine auch bei Norton Antivirus-Produkten zum Einsatz kommt, sollen auch diese Versionen bedroht sein. Ormandy zufolge sind die Plattformen Linux, Mac OS X, Unix und Windows gefährdet.

Einige Lücken in der Engine sollen bereits am 17.05.2016 automatisch über Symantecs LiveUpdate gefixt worden sein.

Die gefährlichste Lücke findet sich beim Parsen von ausführbaren Dateien, die mit einer frühen Version von ASPpack gepackt wurden, erläutert Ormandy. Im Zuge einer erfolgreichen Attacke können Angreifer einen Speicherfehler provozieren und anschließend aus der Ferne eigenen Code auf verwundbare Systeme schieben und ausführen. Um den Angriff einzuleiten, müssen Opfer lediglich eine präparierte Datei öffnen oder eine manipulierte Webseite besuchen.

Über eine Proof-of-Concept-Datei kann man auf verwundbaren Systemen eine Kernel-panic-Meldung auslösen. Dafür soll der alleinige Download der Datei genügen.

Unter Windows besonders kritisch

Auf Linux-, Mac-OS-X- und Unix-Systemen soll der Übergriff mit Root-Rechten innerhalb des Norton-/Symantec-Prozesses stattfinden. Unter Windows ist das Resultat Ormandy zufolge noch desaströser, da die Scan Engine in den Kernel geladen wird. Nach einer erfolgreichen Attacke befindet sich der Angreifer demnach im Ring 0 des x86-Systems und verfügt über die höchste Berechtigungsstufe.

![EDB-logo-4c[1]](http://i-tresor.de/w3S4/wp-content/uploads/EDB-logo-4c1.png)